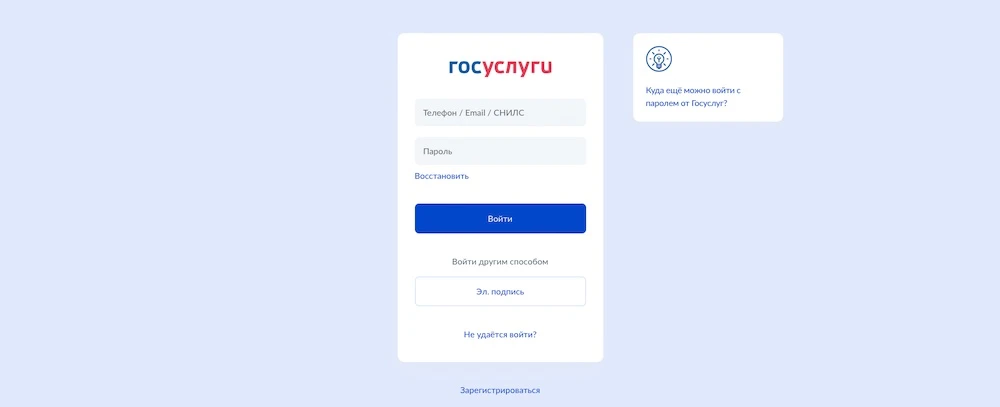

Аутентификация стала неотъемлемой частью цифровой жизни с момента внедрения системы паролей на компьютере с общим доступом в Массачусетском технологическом институте в 1961 году. Сегодня аутентификация охватывает практически все взаимодействия в Интернете. До 2010 года безопасность большинства онлайн-сервисов ограничивалась традиционными восьмизначными паролями. С тех пор онлайн-расходы в США выросли до более чем 1 триллиона долларов в год, и вам не нужно тратить много, чтобы приобрести первоклассный телефон с поддержкой 5G.

С ростом онлайн-расходов увеличились и случаи кражи личных данных и паролей. Чтобы противостоять растущей волне киберпреступлений и защитить ваши деньги, многие банки и интернет-магазины требуют больше, чем просто пароль для доступа к аккаунту. Для участия в современных онлайн-рынках теперь требуется многофакторная аутентификация.

Что такое многофакторная аутентификация?

Аутентификация подтверждает вашу личность. Фактор аутентификации — это стандартный метод подтверждения. Многофакторная аутентификация включает использование нескольких методов для удостоверения вашей личности. Обычно системы безопасности применяют комбинацию двух или более факторов аутентификации.

Факторы знаний — это то, что вы знаете

Пароли являются отличным примером фактора знания: вы либо знаете их, либо нет. Без пароля вы не сможете получить доступ к своему аккаунту Google. Факторы знания были основой безопасности в раннем Интернете, но создавать надежные пароли сложно, и зачастую их легко угадать, купить или взломать.

Многие сайты, особенно социальные сети, используют два фактора знания для подтверждения вашей личности, если вы забыли пароль: ваш адрес электронной почты и ответ на один или несколько контрольных вопросов, таких как «На какой улице вы выросли?» Это называется двухэтапной проверкой, а не двухфакторной аутентификацией, потому что, хотя задаются два вопроса, второй фактор проверки подлинности не отличается от первого.

Факторы владения — это то, что у вас есть

Фактор владения представляет собой любой объект или физическое устройство, которое можно использовать для вашей аутентификации. Этот фактор может включать ключи, кредитные карты или водительские права. С каждым годом смартфоны всё чаще используются в качестве фактора владения. Например, для входа в аккаунт GitHub на ваш телефон отправляется одноразовый пароль, необходимый для доступа к аккаунту. Однако использование только факторов владения для аутентификации имеет недостатки, так как их можно украсть (в случае кредитных карт) или взломать (если отправляются SMS-сообщения на ваш телефон).

Факторы неотъемлемости — это то, чем вы являетесь.

Факторы неотъемлемости опираются на уникальные черты тела для подтверждения вашей личности. Биометрические данные, также известные как факторы неотъемлемости, широко используются в смартфонах большинства крупных производителей, например, в виде сканера отпечатков пальцев или распознавания лиц на устройствах iPhone. Основное преимущество биометрической аутентификации заключается в том, что её практически невозможно подделать. Однако недостатком является сложность её реализации.

Поведенческие факторы — это то, что вы делаете

Поведенческая биометрия находится на переднем рубеже аутентификации. Вместо использования физических биометрических данных, таких как сканирование сетчатки глаза и отпечатков пальцев, некоторые компании рассматривают модели поведения как способ идентификации личности. Такие аспекты, как стиль печати, манера говорить, ходьба, осанка или способ использования мыши, могут быть использованы для вашего идентифицирования.

Факторы местоположения — это то, где вы находитесь

Это все еще на стадии разработки, но идея рассматривается. В будущем местоположение и направление вашего движения могут использоваться для проверки вашей личности. Концепция заключается в том, что даже если кто-то украдет ваш пароль и скопирует ваш смартфон для перехвата SMS-сообщений, доступ к вашим учетным записям будет запрещен, если устройство не будет находиться в правильном месте (извините, мошенники колл-центра).

Как используется многофакторная аутентификация?

Самой распространенной формой многофакторной аутентификации является двухфакторная аутентификация, которая включает использование фактора владения и фактора знания. Этот уровень безопасности стал золотым стандартом с 1965 года, когда был установлен первый банкомат. В то время для использования в банкоматах персонализированных чеков, тогда как сегодня мы используем пластиковые смарт-карты. Что касается фактора знания, так и сегодня, оригинальный банкомат использовал четырехзначный персональный идентификационный номер, что, вероятно, послужило основой использования PIN-кодов в качестве фактора знания.

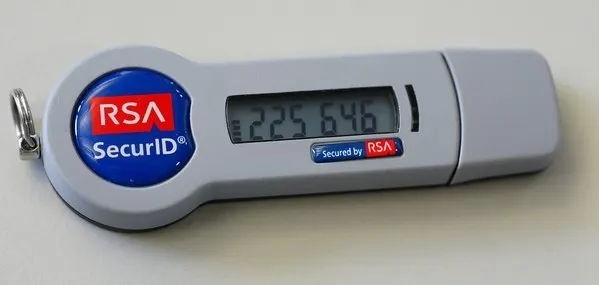

Большинство форм двухфакторной аутентификации включают использование одноразового пароля (OTP). OTP представляет собой временный пароль, который необходимо ввести для аутентификации и который действителен только для одного использования. Его первоначальная реализация включала использование брелка (фактор владения), который генерировал шестизначный код доступа, меняющийся через определенные интервалы времени. Пользователь должен добавить OTP к своим учетным данным для доступа к своей учетной записи.

Другим часто используемым примером двухфакторной аутентификации, которая применяется сегодня, является отправка временного одноразового пароля через текстовые SMS-сообщения, электронную почту или автоматический голосовой вызов на устройство пользователя. Этот пароль необходимо ввести после ввода имени пользователя и основного пароля. Несмотря на популярность этого метода, он стал менее востребованным в сообществе безопасности из-за участи фишинговых атак и угона SIM-карт.

Для уменьшения риска компрометации вашего номера телефона некоторые сервисы используют программное обеспечение для генерации одноразовых паролей (OTP) на вашем устройстве, вместо их отправки по SMS. Другие сервисы предлагают приложения для двухфакторной аутентификации, доступные в магазине Google Play, такие как Authy и Google Authenticator, которые являются одними из наиболее популярных вариантов.

Аппаратные токены, такие как YubiKey и Nitrokey, становятся все более популярными. Подобно брелокам, которые генерируют одноразовые пароли (OTP), аппаратные токены (иногда называемые ключами безопасности) автоматически создают и вводят OTP для вас. В отличие от оригинальных аппаратных токенов, которые часто использовались предприятиями для доступа сотрудников к корпоративным сетям, YubiKey и подобные токены теперь доступны для широкого потребителя и интегрируются крупными провайдерами онлайн-услуг.

Популярной альтернативой отправке OTP на мобильное устройство является использование push-уведомлений через приложения для авторизации доступа к аккаунтам. Google и Apple являются лидерами в этой области и используют push-аутентификацию в последние пять лет. Push-аутентификация популярна, потому что она устраняет некоторые уязвимости безопасности, связанные с одноразовыми паролями по SMS, и делает процесс входа проще — достаточно нажать на уведомление, вместо того чтобы вводить пароль.

Будущее многофакторной аутентификации

В условиях растущего перехода бизнеса в онлайн и увеличивающейся изощренности хакеров растет и потребность в безопасности. В 2021 году было скомпрометировано более двух миллиардов паролей, и это число продолжает расти. Использование простых паролей уже не обеспечивает достаточной защиты конфиденциальных данных, таких как медицинские записи и информация о кредитных картах. В будущем онлайн-аутентификация, по нашему мнению, будет определяться двумя основными парадигмами: аутентификацией без пароля и пассивной аутентификацией.

Специалисты по безопасности не поддерживают пароли как метод аутентификации. Люди часто выбирают слабые пароли (самыми популярными в 2022 году были «пароль» и «123456«), и пароли неудобны для пользователей. Даже если у вас есть сложный пароль, который вы запомнили, он остается уязвимым перед множеством методов взлома, включая фишинг, социальную инженерию, взлом данных и атаки методом перебора.

В перспективе шифрование с открытым ключом, скорее всего, заменит пароли, проверочные коды и одноразовые пароли для большинства сервисов. Вместо использования уязвимого фактора знания для обеспечения безопасности аккаунта в ЮMoney, ваш закрытый ключ шифрования будет храниться на устройстве владения, таком как смартфон или брелок, который будет защищен с помощью неотъемлемого фактора, такого как отпечаток пальца или распознавание лица.

Если специалистам по безопасности не нравятся пароли, пользователям не нравится процесс входа в систему или его затруднительные требования. В скором времени вы, вероятно, даже не заметите процесс аутентификации, поскольку все больше компаний внедряют схемы пассивной аутентификации на основе поведенческих и физических биометрических данных. Вместо того чтобы входить в систему после того, как она перешла в режим ожидания, ваш компьютер будет анализировать ваш стиль печати и периодически сканировать ваше лицо для непрерывной аутентификации.

Эти кибербезопасные меры — это не что-то далекое в будущем, они уже используются на корпоративном уровне. С учетом роста профиля онлайн-преступности, важно обратиться к банкам и розничным компаниям с требованием внедрения этих новых и более строгих методов многофакторной аутентификации (MFA) для защиты ваших онлайн-аккаунтов от несанкционированного доступа. Это уже не вопрос о том, подключитесь ли вы к безопасности учетной записи MFA. Это вопрос времени.

Я помню, десят лет назад мой друг получил один из этих брелоков RSA на работе, и я просто не поняла его..

Я была молода, я не знала, что это такое, и, наверное, я просто задавала неправильные вопросы, чтобы попытаться понять это .. и просто рассматривала это как нечто ненужное, и кто-то был в отключке на своей работе.. Тогда я больше о них не думала..

Это было до тех пор, пока не начали появляться все эти «приложения-аутентификаторы», когда 2FA использовался во многих местах, и я подумала, что это действительно классная идея.. Внезапно у меня случился момент внутренней лампочки, и я поняла, что и почему касалось брелока десятилетиями ранее..

Вся эта история с «оглядкой назад» настолько реальна. В этом есть полный смысл, и я не могу понять, как мое «я» в молодости было таким тупым.